Die Hackerattacke in der Nacht vom 13. auf den 14. Januar auf über 15 staatliche Seiten fand über eine Schwachstelle im Redaktionssystem der Seiten statt, die bereits seit Mai 2021 bekannt ist.

Wahrscheinlich wurde der Angriff zentralisiert über ein privates IT-Unternehmen durchgeführt, das all diese Seiten erstellte. Das Szenario des Angriffs auf staatliche Informationsressourcen erinnert an den Cyberangriff von 2017 über das Programm M.E. Doc.

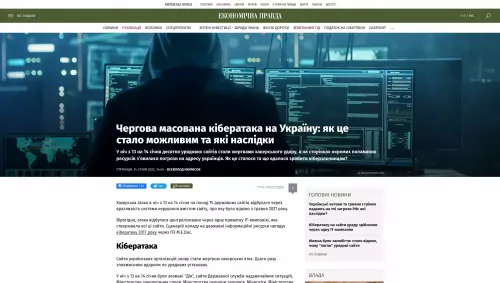

Cyberattacke

Seiten ukrainischer Organisationen wurden erneut zum Opfer von Hackerangriffen. Dieses Mal schlugen die Kriminellen bei Regierungsinstitutionen zu.

In der Nacht vom 13. auf den 14. Januar wurde Dija [Seite der ukrainischen Regierungsapp und zugehöriger Dienstleistungen], die Seiten des Staatlichen Dienstes für außergewöhnliche Situationen / Zivilschutz, des Außenministeriums, des Gesundheitsministeriums, des Bildungsministeriums, des Ministeriums für Jugend und Sport, des Energieministeriums, des Agrarministeriums, des Ministerkabinetts, des Staatlichen Fiskaldienstes und anderer Organe gehackt.

Es wurde auch die Seite der Zentralbank angegriffen, jedoch, wie man beim Regulierer beteuert, gelang es alle Versuche zu neutralisieren.

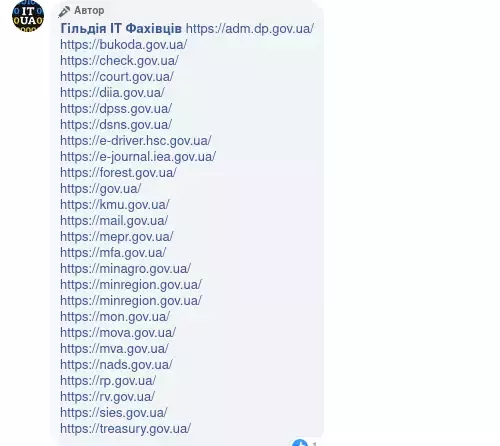

Liste der angegriffenen Seiten nach der IT-Gilde der Ukraine

Liste der angegriffenen Seiten nach der IT-Gilde der Ukraine

Die Hackerattacke wirkte sich nicht auf die Arbeit der staatlichen Organe aus, zumindest offiziell. Einige Institutionen informierten darüber, dass bis zur Wiederherstellung der IT-Systeme aktuelle Informationen auf den Seiten der Behörden in den sozialen Netzwerken verfügbar sind.

„Aktuelle Informationen über die Arbeit des Schatzamts und die Wiederherstellung der Seite werden auf der offiziellen Facebook-Seite des Fiskaldienstes. Die Konten für Zahlungen sind auf der offiziellen Seite des Staatlichen Steuerdienstes einsehbar“, heißt es in einer Mitteilung des Staatlichen Fiskaldienstes.

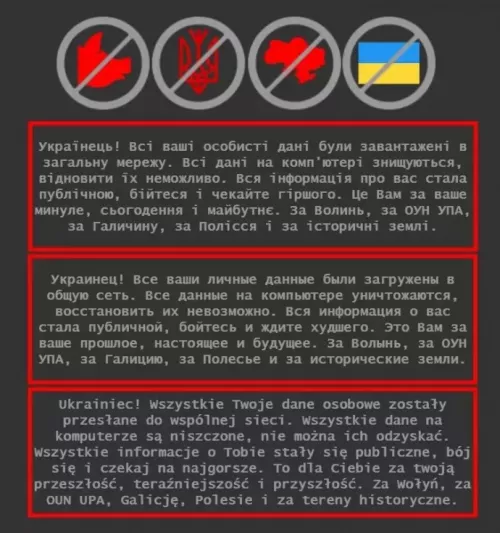

Auf der Seite des Außenministeriums platzierten die Kriminellen eine Mitteilung in ukrainischer, russischer und polnischer Sprache in der sie die Nutzer einschüchtern: „Alle Daten auf dem Computer werden vernichtet, ihre Wiederherstellung ist unmöglich. Alle Informationen über Sie werden öffentlich, fürchten Sie sich und warten Sie auf Schlimmeres.“

Die Botschaft wurde in drei Sprachen veröffentlicht: Ukrainisch, Russisch und Polnisch

Die Botschaft wurde in drei Sprachen veröffentlicht: Ukrainisch, Russisch und Polnisch

In der Mitteilung für die Ukrainer, welche die Hacker auf der Seite des Außenministeriums hinterließen, lässt die Version in polnischer Sprache erkennen, dass diejenigen, die diese schrieben, keine Muttersprachler sind.

Wie die Jewropejska Prawda schreibt, bemerkten das die Journalisten der polnischen Seite Wprost und konkrete Beispiele gaben der Jewropejska Prawda Polnischmuttersprachler.

Regierungsexperten belegen, dass die Hackerattacken auf ukrainische Regierungsseiten aus Russland ausgeführt wurden.

„Eine solch massive Attacke auf staatliche Organe gab es lange nicht. Wir halten es für möglich, dass die aktuelle mit der kürzlichen Niederlage Russlands bei Verhandlungen zur zukünftigen Zusammenarbeit der Ukraine mit der Nato in Verbindung steht.

Vor kurzem hat Moskau die Militärübungen an den Grenzen der Ukraine wieder aufgenommen. Die Hackervorgänge bei den ukrainischen Staatsorganen könnten Teil einer psychologischen Attacke auf die Ukrainer sein“, betonte das Zentrum für strategische Kommunikation und Informationssicherheit.

Den Angaben des Zentrums nach weist auch die Chronologie der Verbreitung der Nachricht auf eine russische Spur hin. Anfänglich tauchte die Information in sozialen Netzwerken auf, weiter in den ‚Spülkästen‘ [gemeint sind gekaufte Blogger und Seiten zum Verbreiten von Informationen, A.d.R.] und danach verbreiteten das russische Seiten massenhaft.

Beim Ministerium für digitale Transformation beruhigt man: „Die Funktion des Großteils der angegriffenen staatlichen Ressourcen wurde wiederhergestellt. Der Inhalt der Seiten blieb unverändert, ein Abfluss von persönlichen Daten fand nicht statt. Die anderen Seiten werden ihre Arbeit in nächster Zeit wiederaufnehmen.“

Ermittlungen zum Vorfall wurden vom Sicherheitsdienst der Ukraine [SBU], dem Staatlichen Dienst für Spezialverbindungen und Informationssicherheit der Ukraine und der Abteilung der Cyberpolizei der Nationalen Polizei aufgenommen. Gerade sammeln sie digitale Beweise.

„Es wird über die Frage der Einleitung eines Strafverfahrens nach Paragraf 361 (,Unsanktionierter Eingriff in die Arbeit von Computern, automatisierten Systemen, Computernetzen und Netzen elektronischer Verbindung`) entschieden“, teilte man bei der Abteilung der Cyberpolizei mit.

Wie Hacker die Ukraine früher angriffen

Dezember 2015

Mithilfe des Trojaners BlackEnergy haben drei unbekannte Hacker am 23. Dezember 2015 einen Teil des Energiesystems der Ukraine lahmgelegt.

Sie griffen Computer von Prykarpattjaoblenerho an. Im Ergebnis dessen wurden fast 30 Transformatorenstationen ausgeschalten. Etwa 230 000 Bürger waren zwischen einer und sechs Stunden ohne Elektroenergie. [Angesichts der bis heute weiter verwendeten sowjetischen Technik ist diese Darstellung nicht wirklich glaubwürdig, selbst im wohlsituierten Kiew kommt es regelmäßig wegen technischer Probleme mit der alten Technik in ganzen Wohngebieten zu stundenlangen Stromausfällen. A.d.Ü.]

Dezember 2016

Eine organisierte Gruppe von Hackern drang in die Telekommunikationsnetze des Finanzministeriums, des Staatlichen Finanzdienstes und des Rentenfonds ein. Sie legte eine Reihe von Computern lahm und zerstörte kritisch wichtige Datenbanken, welche die Arbeit von Finanzdienst und Rentenfonds betrafen.

Im Ergebnis wurden am 7. Dezember 2016 Pflichtzahlungen des Finanzdienstes und des Rentenfonds über Hunderte Millionen von Hrywnja blockiert. Die Zahlungen erfolgten mit Verzögerung oder überhaupt nicht, die Seiten des Finanzministeriums und des Finanzdienstes funktionierten nicht.

Dezember 2016

Am 17. Dezember 2016 im Ergebnis eines Angriffs auf einen Teil des Stromnetzes der Ukraine wurde ein Fünftel des Großraums Kiew zusammen mit dem Kiewer Pumpspeicherkraftwerk lahmgelegt. Die Abschaltung eines Teils der Kiewer Stromnetze dauerte eine Stunde. [s.o.]

Juni 2017

Vor dem Tag der Verfassung fand die größte Cyberattacke in der Geschichte der Ukraine auf Computersysteme von Finanzinstituten, Energieunternehmen, Massenmedien, Objekten von Transport und Infrastruktur, Telekommunikationsnetzen und anderen großen Organisationen statt.

Der in Computer gelangte Virus Pety.A verschlüsselte alle Daten und forderte 300 Dollar in der Kryptowährung Bitcoin zu zahlen. Nach der Überweisung der Gelder versprachen die Kriminellen, den Entschlüsselungscode zu schicken.

Von diesem Cyberangriff waren über Hundert Unternehmen betroffen. Unter ihnen die Oschtschadbank / Sparkasse, die Ukrposchta, die Nowa Poschta, Ukrenerho, Ukrtelekom, das Ministerium für Infrastruktur, das Ministerium für Energie und Kohleindustrie, der 24. Kanal, die Fernsehsender Inter und Perschyj nazionalnyj.

Wie wurde die Ukraine angegriffen: ein alter neuer Hack

Die ersten Mutmaßungen darüber, wie es den Hackern gelang den Cyberangriff durchzuführen, veröffentlichte die amerikanische Journalistin Kim Zetter. Ursache könnte eine Verwundbarkeit des Redaktionssystems October CMS sein, die im Mai 2021 entdeckt wurde.

Nach einigen Stunden tauchte auf der Seite des SBU [Sicherheitsdienstes der Ukraine] eine Mitteilung über die Cyberattacke mit Empfehlungen der Ordnungshüter zur Beseitigung der Lücke auf. Die Spezialisten des Geheimdienstes schlugen „ein Update von October CMS auf die neueste Version (Minimum 472)“ vor.

October ist ein Redaktionssystem (CMS) mit offenem Quellcode. Die erste Version erschien am 15. Mai 2014. Das System wird unter anderem von Toyota, KFC und Nestle verwendet. October ist besonders populär bei Nutzern in den USA, Russland, der Schweiz, Polen, den Niederlanden und Großbritannien.

Die angegriffenen staatlichen Seiten wurden mit dem October CMS von der Kiewer IT-Firma Kitsoft erstellt, die sich auf IT-Produkte für staatliche Organe und Unternehmen spezialisiert hat.

Im November 2021 wurde bekannt, dass das Unternehmen die Ausschreibung zur Ausarbeitung des Staatlichen Einheitsportals für elektronische Dienstleistungen im Auftrag des Staatsunternehmens Dija im Wert von 38,4 Millionen Hrywnja [circa 1,2 Millionen Euro] gewonnen hat.

Gegenstand der Ausschreibung war die Ausarbeitung neuer und die Modernisierung vorhandener Komponenten von Dija mit einer Erweiterung der Programmmöglichkeiten und einer Vereinheitlichung des Komplexes im Rahmen der Gewährleistung der Digitalisierung von staatlichen Dienstleistungen.

Ein Teil der Gelder, 12,7 Millionen Hrywnja, wurde 2021 aus dem Staatshaushalt bereitgestellt. Kitsoft sollte die Arbeiten bis Ende 2022 abschließen. Die Seite von Kitsoft funktioniert ebenfalls nicht.[Auch am 15. Januar war die Seite noch down. A.d.Ü.]

Übrigens zeigte die Unternehmensseite im Google-Cache, dass die Computerinformationstechnologie GmbH / Kitsoft Internetseiten für fast 40 staatliche Organe, Institutionen und Organisationen erstellt hat. Unter ihnen sind:

- Baudienstleistungen CC1 in Dija

- das neue Design der Website der Werchowna Rada [Parlament]

- Dija – die Plattform für staatliche Dienstleistungen online

- Versicherungen in der Smartphoneanwendung Dija

- Arbeitslosenhilfe im Portal Dija

- eHawan/Hafen (elektronisches Register von Seeleuten)

- eMaljatko/Knirps [staatliches Unterstützungssystem für Kleinkinder]

- der Fonds für die soziale Absicherung von Behinderten

- Außenministerium

- Kommunalunternehmen Kyjiwteploenerho

- Antimonopolkomitee/Kartellamt

- Donezker Gebietsverwaltung

- Nationales Komitee für Behindertensport

- Ministerium für Agrarpolitik und Lebensmittel

- Staatlicher Dienst für Meeres- und Flusstransport

- Staatlicher Fiskaldienst

- Ministerium für Veteranenangelegenheiten

- Regierungsportal

- Designsystem für staatliche Seiten der Ukraine

- Ukrainisches staatliches Zentrum für Radiofrequenzen

- Ministerium für Bildung und Wissenschaften

- Ministerium für Umwelt und Naturressourcen

Nach Angaben aus offenen Registern hat Kitsoft im Oktober und November 2021 drei staatliche Ausschreibungen des Kommunalen Unternehmens „Holownyj informazijno-obtschysljuwalnyj zentr / Hauptinformations- und Rechenzentrum“ im Wert von 1,3 Millionen bis 4,4 Millionen Hrywnja gewonnen.

Kitsoft arbeitet im Bereich der Computerprogrammierung seit 2007 mit dem Leiter und Hauptbegünstigten Olexander Jefremow.

Kommentare von Spezialisten im Bereich der Cybersicherheit

Andrij Baranowytsch, Sean Brian Townsend

Nach welchem Prinzip wurden die Seiten für einen Angriff ausgewählt?

Das Prinzip ist sehr einfach: sie haben alle mit ein und derselben nicht upgedateten Softwareversion gearbeitet.

Bei dieser wurde eine Schwachstelle im Mai 2021 gefunden und innerhalb von sieben Monaten hat niemand in einem der Ministerien und Behörden, die angegriffen wurden, das Programm auf den neuesten Stand gebracht.

Mehr noch: wenn die Software richtig eingerichtet worden wäre, dann hätte man nicht einmal ein Update machen müssen – die Schwachstelle hätte nicht gewirkt. Doch die Software wurde weder konfiguriert noch upgedatet.

Wer hätte die Seiten konfigurieren und updaten müssen?

Alles hängt davon ab, wie die Verträge bei den Staatsorganen abgeschlossen wurden. Ich hege den Verdacht, dass das Ministerium sich eine Seite bestellt, die Auftragsfirma erstellt diese, installiert sie, richtet sie ein und damit ist die Arbeit abgeschlossen, für die Seitenpflege wird nicht gezahlt.

Ich kann keinen anderen Grund finden, warum in den zentralen Regierungsorganen sieben Monate lang die Software nicht aktualisiert wurde, als bereits bekannt war, dass es dort ein Loch gibt.

Warum hatte der Angriff Erfolg?

Weil die Liste der Schwachstellen in October CMS öffentlich zugänglich ist. Die Information darüber, welche Schwachstellen in dieser Version existieren und wie man das ausnutzen kann, liegt offen.

Wie können solche Angriffe zukünftig vermieden werden?

Solche Angriffe finden wegen totaler Verantwortungslosigkeit statt. Bis heute schweben unsere Gesetzgeber und die Exekutive in den Wolken, träumen von Cyberstreitkräften, denken sich absolut nicht verwirklichbare Cyberstrategien aus. Anstelle dessen ist alles, was man machen muss, die elementaren Dinge zu erledigen, das heißt, all diese Informationssysteme zu pflegen.

Wenn diese Pflichten niemand erledigt, dann muss man die IT-Systeme einfach ausschalten und zum Papier zurückkehren. Denn ein Computersystem kann nicht in einem unbetreuten Zustand existieren. Sollen sie Administratoren einstellen, Auftragnehmer suchen, welche diese Systeme pflegen.

Doch wenn man das einfach nur einmal installiert, und dann alles irgendwie weiterläuft, wird das in einer Katastrophe enden.

Wie bewerten Sie den Informationseffekt durch die Veröffentlichung der Information auf den geknackten Seiten?

Die Motive der Kriminellen sind klar. Sie wollen die Ukraine und Polen zerstreiten, daher wurde der Text ins Polnische übersetzt, wurde über die von alters her [polnischen] galizischen Länder geschrieben. Doch hier hängt alles von der Reaktion der Außenministerien der Ukraine und Polens ab. Für sie alle ist offensichtlich, dass kaum polnische Hacker waren. Das können Hacker aus Russland oder Belarus gewesen sein.

Besonders peinlich ist mir, dass die Hälfte der Regierung mit einer ein halbes Jahr bekannten öffentlichen Schwachstelle platt gemacht wurde. Das bedeutet, dass ungeachtet aller Erklärungen der Regierung bei uns in der Cybersicherheit Chaos herrscht.

Mykyta Knysch, Gründer und CEO von HackControl

Der Hack der Webseiten fand über eine Schwachstelle im Redaktionssystem statt, die bereits seit Mai 2021 bekannt ist. Doch bei uns meint man im Ministerium für digitale Transformation, dass die Frage der Cybersicherheit um einiges überbewertet ist und die Ergebnisse sehen wir jetzt.

Aus Sicherheitssicht ist ein Defacing (ein Austausch des Inhalts der Hauptseite) der Seite kein kritisches Problem. Wenn der Hacker einen anderen Effekt erzielen wollte, hätte er Dateien im Inneren des Systems geändert. Die Seite erfüllt lediglich eine Informationsfunktion.

Diese Cyberattacke diskreditiert ein weiteres Mal das System der Cybersicherheit der Ukraine. Ich möchte den Leuten, die das machten, meinen großen Dank aussprechen, dass sie ein weiteres Mal zeigten, wie „löchrig“ bei uns alles ist.

Als die Cyberpolizei zu uns kam, haben wir gesagt, dass es große Probleme bei der Cybersicherheit staatlicher Ressourcen gibt. Wir haben ihnen angeboten, diese kostenlos zu testen. Wir haben gewarnt, dass im Fall des Kriegsbeginns auf diese Art Bombendrohungen zu Institutionen, Organisationen und Objekten der kritischen Infrastruktur eingehen werden.

Alles findet klar nach dem Szenario statt, vor dem kompetente Leute alle Ministerien seit langem warnen. Zuerst findet ein Angriff statt, dessen Ziel es ist alle Ressourcen der Sicherheitsorgane in Kiew zu binden, das heißt falsche Bombendrohungen.[Falsche Bombendrohungen gibt es vermehrt seit 2014 nicht nur in Kiew und der Ukraine, sondern auch in Russland. A.d.Ü.] Der nächste Schritt ist die Verbreitung von Panik, das heißt die Durchführung spezieller Informationsoperationen. Das ist alles Teil des hybriden Kriegs.

Heute hat vielleicht der zweite Teil der speziellen Informationsoperation stattgefunden. Ihr Ziel ist es zu zeigen, dass eure Cybersicherheit bei Null liegt. Und der dritte Teil das ist gewöhnlich eine vollständige Invasion. In jedem Fall war das 2014 so. Das ist die Standardmethode, nach welcher die Russen und Belarussen vorgehen.

Ich unterstreiche, dass dies einfach eine öffentliche Demütigung ist. Betrifft sie die kritische Infrastruktur? Nein. Die Seite kann man aus einem Backup wiederherstellen und die Schwachstelle innerhalb von 15 Minuten schließen.

Wie den Schutz gewährleisten? Insofern bei uns alles zentralisiert ist, muss man die Verwaltung der IT-Systeme dezentralisieren.

14. Januar 2022 // Wsewolod Nekrassow

Quelle: Ekonomitschna Prawda

Den ersten Kommentar im Forum schreiben